Adobe Stock/Marcus Völp: SnT

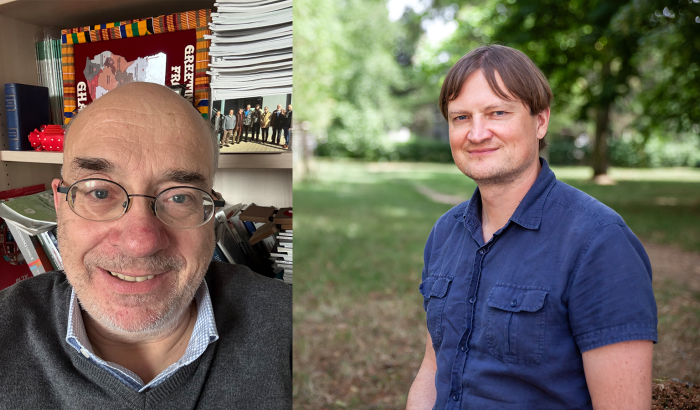

À gauche : Représentation graphique d'une attaque DDoS ; à droite : Prof. Marcus Völp de l'Université du Luxembourg

La semaine dernière, des sites Internet du gouvernement luxembourgeois et de certaines entreprises ont été temporairement rendus inaccessibles par des pirates russes. Depuis le début de la guerre en Ukraine, les pirates russes ont multiplié les attaques similaires sur les sites web des gouvernements et des entreprises dans le monde entier. En janvier 2024, Microsoft a également été victime d'une attaque. Dans ce contexte, la menace ne réside pas seulement dans la paralysie des sites Internet, mais aussi dans les éventuels dommages collatéraux, par exemple lorsque de telles attaques entraînent la propagation de logiciels malveillants.

Quels sont les types de cyberattaques les plus fréquents, comment fonctionnent-elles et quelles sont celles à venir ? Quelles sont les conséquences pour la société ? Et comment notre infrastructure numérique peut-elle être (encore) mieux sécurisée ? Nous avons posé ces questions au professeur Marcus Völp de l'Université du Luxembourg. Il est Associate Professor en systèmes cyberphysiques embarqués fiables et dirige un groupe de recherche dans le domaine de la cybersécurité.

Quels types de cyberattaques existent, comment fonctionnent-elles et quelles sont celles à venir ?

La plupart des cyberattaques que nous voyons aujourd'hui sont toujours des virus, appelés ransomware, qui cryptent les données et les rendent ainsi inutilisables jusqu'à ce qu'une rançon soit payée. Mais aussi des attaques distribuées du type "denial of service" que nous avons vues jeudi dernier. Il s'agit d'attaques au cours desquelles les systèmes sont soumis à un nombre de demandes si élevé qu'ils sont surchargés de travail. C'est ainsi que la semaine dernière, certains sites Internet et services en ligne au Luxembourg ont été temporairement inaccessibles.

Pour ce type d'attaque, on utilise généralement d'autres systèmes qui étaient mal protégés et qui ont déjà fait l'objet d'une intrusion. C'est pourquoi il est si important que nous soyons tous attentifs à la cybersécurité, que nous tenions à jour les systèmes d'exploitation de nos appareils et que nous vérifiions de temps en temps l'absence de virus.

Pour les attaques majeures, mais pas celles de jeudi dernier semble-t-il, nous, les humains, sommes encore généralement le maillon le plus faible de la chaîne. Nous utilisons des mots de passe faibles ou faciles à deviner et nous utilisons les mêmes mots de passe dans différents systèmes.

Dans les cercles de recherche, nous nous penchons encore sur d'autres attaques pour comprendre comment nous pouvons mieux protéger nos systèmes. Ce n'est pas tant le type d'attaque qui compte, car en fin de compte, nous devons construire aujourd'hui des systèmes qui résisteront aux attaques de demain, mais c’est plutôt la complexité de nos systèmes. Nous devons apprendre à comprendre à quels calculs nous devons vraiment faire confiance, comment les construire de la manière la plus petite et la moins complexe possible, et ensuite construire des systèmes qui soient résilients. En d'autres termes, nous avons besoin de systèmes capables de tolérer les attaques, de s'adapter de manière à ce que les attaques partiellement réussies n'aient aucun effet et que les systèmes puissent se réparer eux-mêmes pendant ce temps et se remettre en place comme si l'attaque n'avait pas eu lieu. C'est ce que j’étudie avec mon équipe de recherche au SnT et avec nos partenaires industriels.

Les cyber-attaques ont-elles augmenté ? Quelles en sont les conséquences pour la société ?

Le nombre, mais aussi la sophistication des cyberattaques ont augmenté dans le monde entier. Les raisons ne sont pas seulement la guerre en Ukraine ou au Proche-Orient, mais aussi la cupidité, si l'on considère par exemple les attaques de ransomware de ces dernières années ; et malheureusement aussi un manque de compassion, lorsque de telles attaques sont dirigées de manière ciblée contre des hôpitaux.

Nous devrions prendre conscience de la manière dont nous dépendons tous des systèmes d'information et de communication, et investir dans leur sécurité, leur fiabilité et leur robustesse, et pas seulement après une cyberattaque.

Au Luxembourg, l'Observatoire de la cybersécurité NC3 surveille les menaces en ligne. L'Observatoire fournit des informations aux organisations et aux entreprises luxembourgeoises afin qu'elles puissent développer des stratégies proactives en matière de cybersécurité. La mission du NC3 est de promouvoir une économie de données ouverte et cyber-résistante au Luxembourg. Plus d'informations : https://observatory.nc3.lu/

Du point de vue de la science : comment notre infrastructure numérique peut-elle être (encore) mieux sécurisée ?

Au SnT, à l'Université du Luxembourg et avec nos partenaires industriels, nous menons des recherches précisément sur cette question et nous sommes constamment en train de développer et de mettre en circulation de nouveaux mécanismes de sécurité.

Par exemple, au SnT, nous travaillons à l’heure actuelle, en collaboration avec nos partenaires industriels SES, RESTENA et iTrust, sur des solutions pour sécuriser les communications par satellite même si les ordinateurs quantiques rendent les méthodes de cryptage existantes inutilisables. Nous développons avec HITEC des outils permettant de détecter des anomalies dans l'exécution des programmes, pour ne citer que deux projets de nos partenaires dans le domaine de la sécurité.

Nous travaillons sur des outils de vérification qui permettent de mieux tester les programmes que nous écrivons pour détecter les failles de sécurité et même de sécuriser les composants critiques de manière démontrable. Nous étudions comment sécuriser les élections pour protéger notre démocratie, comment protéger le marché financier numérique et comment contrer les attaques de ransomware.

Dans mon équipe, je m'intéresse également à la conduite autonome et collaborative sécurisée et aux architectures de systèmes qui ne se contentent pas de repousser les cyberattaques, mais qui sont capables de tolérer les attaques, de manœuvrer le système en toute sécurité (tant en termes de "safety" (sécurité des personnes et de l'environnement) que de "security" (sécurité des informations et des données)) et de s'auto-réparer.

Questions: Michèle Weber (FNR)

Réponses: Prof. Marcus Völp (Universität Luxemburg)

Photo: Marcus Völp