© Universität Luxemburg

Jiangshan Yu von der Universität Luxemburg hat eine Lösung für ein lange bekanntes Problem im Bereich der End-to-End-Verschlüsselung gefunden.

Exzellente End-to-End-Verschlüsselungsmethoden für Messaging-Dienste gibt es schon länger. Doch was ist, wenn ein Angreifer das Gerät knackt?

Nach Edward Snowdens Enthüllungen zu Massenüberwachungen durch Behörden ist jetzt für viele Messaging-Dienstleistungen wie Facebooks WhatsApp eine "End-to-End-Verschlüsselung" verfügbar. Diese Technik stellt sicher, dass nur Sender und Empfänger die Nachricht lesen können. Doch auch diese Technik weist Sicherheitslücken auf.

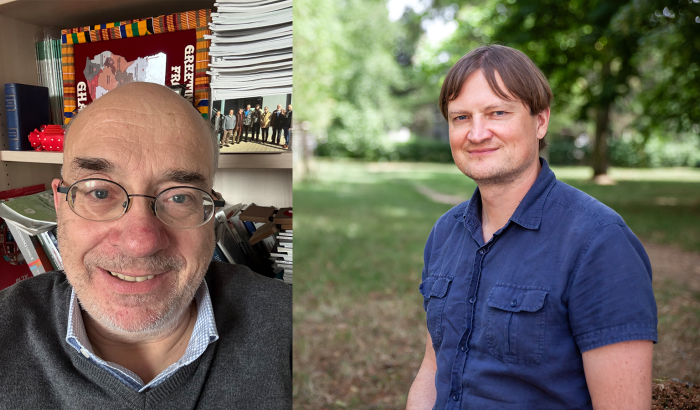

Dr. Jiangshan Yu von der Universität Luxemburg hat nun eine Lösung für ein lange bekanntes Problem im Bereich der End-to-End-Verschlüsselung gefunden: Mit gegenwärtigen End-to-End-Verschlüsselungsmethoden kann ein Angreifer, sobald er einmal Zugriff auf das Gerät erlangt hat, alle künftigen Nachrichten abfangen, lesen und verändern, ohne dass Sender oder Empfänger dies je bemerken. Die Lösung, die Dr. Yu in Zusammenarbeit mit Prof. Mark Ryan (University of Birmingham) und Prof. Cas Cremers (University of Oxford) entwickelt hat, bietet eine zusätzliche Sicherheitsebene. Sie zwingt Angreifer, Spuren zu hinterlassen, und warnt so den Nutzer.

Angreifer können über den WLAN-Router in das System eindringen

Die derzeitige End-to-End-Verschlüsselung bedient sich eines Paares kryptographischer, auf dem Gerät gespeicherter „Keys“, mit denen die Nachricht ver- bzw. entschlüsselt wird. Wer also auf Nachrichten eines Nutzers zugreifen will, muss zunächst in das Handy eindringen und die aktuellen Keys erbeuten. Der Angreifer führt dann eine so genannte „Man-in-the-middle“-Attacke (MITM) durch, indem er beispielsweise die Kontrolle über den WLAN-Router des Nutzers übernimmt. Dann kann er Nachrichten abfangen und die erbeuteten Keys verwenden, um sich die Identität des Nutzers anzueignen.

Aktuelle Verschlüsselungsprotokolle wie das von WhatsApp verwendete "Signal" stützen sich darauf, dass ein MITM-Angreifer nur Nachrichten abfangen kann, die über das geknackte Netzwerk verschickt werden (z. B. das WLAN). Sobald eine Nachricht aber beispielsweise per 3G versendet wird und nicht über das geknackte Netzwerk, kann der Angreifer nicht mehr mitlesen. Er verliert die Keys und wird aus der Konversation ausgeschlossen.

Dr. Yu bietet mit DECIM (Detecting Endpoint Compromise in Messaging) eine Lösung für eine wichtige Problemstellung: Was, wenn ein Angreifer sich langfristig in der Position befindet, alle Nachrichten des Nutzers abfangen zu können? Sowohl Internetdienstleister wie auch Messaging-Anbieter befinden sich in einer solchen Lage – alle Nachrichten passieren ihre Server. Anders als bei einem WLAN-Angriff würde ein Angreifer nach Erbeutung der Keys nie wieder aus der Kommunikation ausgeschlossen, und der Kunde würde nie etwas davon mitbekommen.

Kryptographische Verifizierung schützt vor Manipulationen

Mit der neuen DECIM-Methode zertifiziert das Empfängergerät automatisch neue Key-Paare und speichert die Zertifikate in einem manipulationssicheren, öffentlichen Speicherort (Repository). In Vorbereitung auf den Empfang einer Nachricht zertifiziert das Empfängergerät (nennen wir den Empfänger Robert) einen Verschlüsselungs-Key und veröffentlicht das Zertifikat im Repository. Um eine Nachricht zu senden, ruft das Sendergerät (nennen wir die Senderin Sabine) den zertifizierten Verschlüsselungs-Key aus dem Repository ab. Sie verwendet den Key dann, um Robert eine Nachricht zu senden, die sein Gerät mit dem entsprechenden Entschlüsselungs-Key öffnet.

Wenn sich ein Angreifer also als Robert ausgeben will, muss er einen gefälschten Key im Repository hinterlegen und Sabines Gerät davon überzeugen, einen gefälschten Verschlüsselungs-Key zu verwenden. Das DECIM-Repository bietet jedoch eine automatische kryptographische Verifizierung und schützt das Protokoll damit vor Manipulationen. Wenn Roberts Gerät dann gefälschte Zertifikate feststellt, ist dies ein klares Zeichen dafür, dass ein Angreifer sich für ihn ausgibt. Das Protokoll zeichnet zudem die Geräteaktivität auf; wenn Robert also aufgezeichnete Aktivitäten für ein Gerät feststellt, das er in letzter Zeit nicht verwendet hat, ist auch das wiederum ein Hinweis auf einen erfolgten Angriff.

100-prozentige Sicherheit gibt es nicht

Dr. Yu und seine Kollegen führten eine formale Sicherheitsanalyse (den sogenannten „Tamarin Prover“) durch, die alle möglichen Angriffsstrategien testet, und verifizierten so die Funktionstüchtigkeit von DECIM. Dieser Vorgang, der für Messaging-Protokolle nur selten zur Anwendung kommt, zeigte für andere Protokolle diverse Sicherheitsprobleme auf. „Im Bereich der End-to-End-Verschlüsselung gibt es kein Allheilmittel“, so Dr. Yu, Mitglied der SnT’s Critical and Extreme Security and Dependability Research Group (CritiX), „aber wir hoffen, dass wir mit unserem Beitrag eine weitere Ebene an Sicherheit hinzufügen können, um Nutzern gegen versierte Angreifer zur Seite zu stehen.“

Die Wissenschaftler erläutern ihre Lösung in dem Beitrag „DECIM: Detecting Endpoint Compromise in Messaging“, der in IEEE Transactions on Information Forensics and Security veröffentlicht wurde, einer führenden Fachzeitschrift mit Peer-Review im Bereich Computersicherheit und Kryptographie.

Zu seiner Forschung motivierte Dr. Yu, Forschungsassistent am Interdisciplinary Centre for Security, Reliability and Trust (SnT), das Bekanntwerden von massenhaften Softwareproblemen wie dem Heartbleed-Bug, die eine Vielzahl von Geräten für Angriffe anfällig machen.

Autor: Universität Luxemburg

Editor: Uwe Hentschel

Foto: Universität Luxemburg