© Université du Luxembourg

Jiangshan Yu, de l’Université du Luxembourg, a développé une solution pour faire face à un problème de longue date dans le domaine du chiffrement de bout en bout.

Il existe déjà d’excellents services de chiffrement de bout en bout des messageries. Mais que faire si un pirate informatique craque l'appareil?

Depuis les révélations d’Edward Snowden sur la surveillance de masse des gouvernements sur les échanges de données électroniques, le chiffrement de bout en bout est désormais largement accessible grâce à des services comme WhatsApp de Facebook. La technique restreint la lecture d’un message à l’expéditeur et au destinataire uniquement.

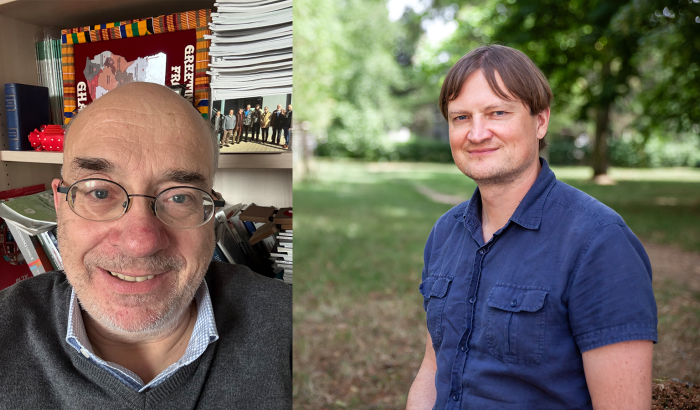

Pour aller plus loin, le Dr Jiangshan Yu, de l’Université du Luxembourg, a développé une solution pour faire face à un problème de longue date dans le domaine du chiffrement de bout en bout. Avec les méthodes actuelles de chiffrement de bout en bout, si un pirate informatique corrompt l’appareil d’un destinataire, il est capable d’intercepter, de lire et de modifier toutes les communications futures à l’insu de l’expéditeur et du destinataire. La solution du Dr Yu, mise au point en collaboration avec le Prof. Mark Ryan (Université de Birmingham) et le Prof. Cas Cremers (Université d’Oxford), renforce le niveau de sécurité en obligeant le pirate à laisser des traces de leur activité et en invitant les utilisateurs à agir en conséquence.

Les attaquants peuvent pénétrer le système via le WiFi

Aujourd’hui, le chiffrement de bout en bout utilise des paires de « clés » de chiffrement stockées dans l’appareil afin que l’expéditeur chiffre les messages et que le destinataire les déchiffre. Quiconque veut lire les messages d’un destinataire doit tout d’abord pirater son téléphone pour voler les dernières clés. Le pirate exécute ensuite une attaque du type « Man-in-the-middle » (littéralement « homme du milieu » ou MITM), par exemple en prenant le contrôle du routeur WiFi de l’utilisateur pour intercepter ses messages, puis utilise les clés volées pour se faire passer pour l’utilisateur.

Les protocoles actuels de chiffrement, comme le protocole Signal de WhatsApp, s’appuient sur le fait qu’un pirate MITM peut uniquement intercepter des messages envoyés par le réseau corrompu (en l’occurrence, le WiFi). Par exemple, si vous envoyez un message par une clé 3G plutôt que par le WiFi corrompu, le pirate ne peut plus agir comme un intermédiaire. Il perd trace des clés et se retrouve verrouillé hors de la conversation.

La solution DECIM (Detecting Endpoint Compromise in Messaging) du Dr Yu apporte une réponse aux mesures à prendre lorsque le pirate se trouve en position d’intercepter tous les messages d’un utilisateur sur le long terme. Les fournisseurs d’accès à Internet comme les opérateurs de services de messagerie sont concernés puisque tous les messages passent par leurs serveurs. Contrairement à une attaque par le WiFi, si le pirate obtient les clés d’un client, il se peut qu’il soit toujours dans la conversation, sans que le client le sache.

La vérification des preuves de chiffrement protège contre les manipulations

Grâce à DECIM, l’appareil du destinataire certifie automatiquement de nouvelles paires de clés en stockant les certificats dans un registre public inviolable. Par exemple, pour préparer la réception d’un message, l’appareil d’un destinataire (que nous appellerons Robert) certifie une clé de chiffrement et publie le certificat dans le registre. Pour envoyer un message, l’appareil de l’expéditeur (que nous appellerons Sally) utilise un processus de chiffrement pour collecter et vérifier la clé de chiffrement certifiée de Robert dans le registre. Sally l’utilise ensuite pour envoyer un message à Robert, qui ouvre son appareil avec la clé de chiffrement correspondante.

Si un pirate veut se faire passer pour Robert, il devra introduire une clé certifiée falsifiée dans le registre, persuadant l’appareil de Sally d’utiliser une fausse clé de chiffrement. Cependant, le registre DECIM prend automatiquement en charge la génération et la vérification des preuves de chiffrement afin de s’assurer qu’il n’est pas possible de modifier le certificat. Donc, si l’appareil de Robert détecte des certificats falsifiés, c’est une preuve irréfutable qu’un pirate veut se faire passer pour lui. Le certificat enregistre également l’activité de l’appareil, si bien que, si Robert voit un enregistrement pour un appareil qu’il n’a pas utilisé récemment, cela prouve à nouveau qu’il s’agit d’une attaque.

La sécurité absolue n'existe pas

Pour vérifier les capacités de DECIM , le Dr Yu et ses collaborateurs ont réalisé une analyse de sécurité officielle en utilisant le « Tamarin prover », qui teste toutes les attaques possibles. Il s’agit d’une étape rare pour un protocole de messagerie, et la même analyse a révélé plusieurs failles dans la sécurité d’autres protocoles. « Il n’existe pas de solution miracle dans le domaine du chiffrement de bout en bout » a indiqué le Dr Yu, membre du Critical and Extreme Security and Dependability Research Group (CritiX) du SnT, « mais nous espérons que notre contribution pourra apporter un niveau supplémentaire de sécurité et permettre de rééquilibrer la donne entre les utilisateurs et les pirates. »

L’article qui traite du protocole, « DECIM : Detecting Endpoint Compromise in Messaging », a été publié dans IEEE Transactions on Information Forensics and Security, une grande revue spécialisée dans le domaine de la sécurité informatique et du chiffrement. Le Dr Yu, adjoint de recherche à l’Interdisciplinary Centre for Security, Reliability and Trust (SnT) de l’Université du Luxembourg, avait à cœur de mener cette recherche en raison de la découverte des vulnérabilités des logiciels de masse, comme le « Heartbleed bug », qui corrompent la majorité des appareils.

Auteur: Université du Luxembourg

Editeur: Uwe Hentschel

Photo: Un chercheur renforce la confidentialité des WhatsApp & Co